Aprenda

Confianza cero, compromiso cero

Descubra cómo XTD valida continuamente las conexiones para mejorar la seguridad.

Vista rápida

Visión general

La confianza cero es un tema cada vez más debatido en el sector de la ciberseguridad y ha cambiado la forma en que muchos profesionales de la seguridad ven la manera de defender sus organizaciones.

La pregunta que surge es: ¿cómo utilizar la confianza cero para proteger su empresa de las amenazas que plantean las aplicaciones conectadas y los dispositivos no gestionados? Verimatrix XTD tiene la solución.

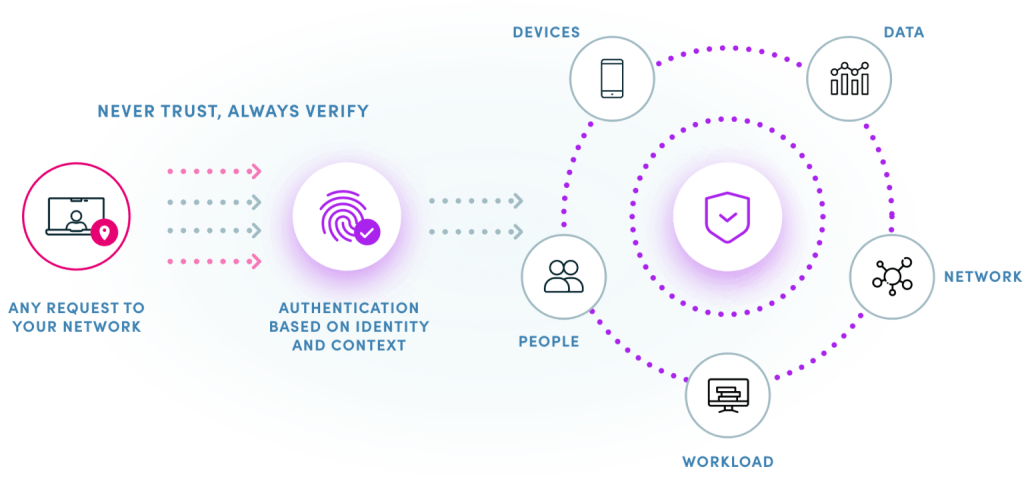

¿Qué es la confianza cero?

En el pasado, los profesionales de la ciberseguridad solían creer que todo lo que quedaba fuera del perímetro de la red de su organización era una amenaza, mientras que todo lo que quedaba dentro del perímetro era inofensivo. Con los drásticos cambios en nuestra forma de trabajar y en la tecnología que utilizamos, esta forma de pensar ha quedado cada vez más desfasada.

La explosión de la popularidad de las aplicaciones móviles utilizadas en millones de dispositivos de consumo conectados ha transformado la superficie de ataque. El perímetro de defensa de la empresa ya no es tan seguro como antes, puesto que los dispositivos de consumo no gestionados tienen permiso para comunicarse y compartir datos con la empresa (a través de aplicaciones). En caso de que un atacante consiga acceder a la red, podría obtener la capacidad de navegar y acceder a los recursos de la empresa, ejecutar ataques de ransomware o robar información confidencial.

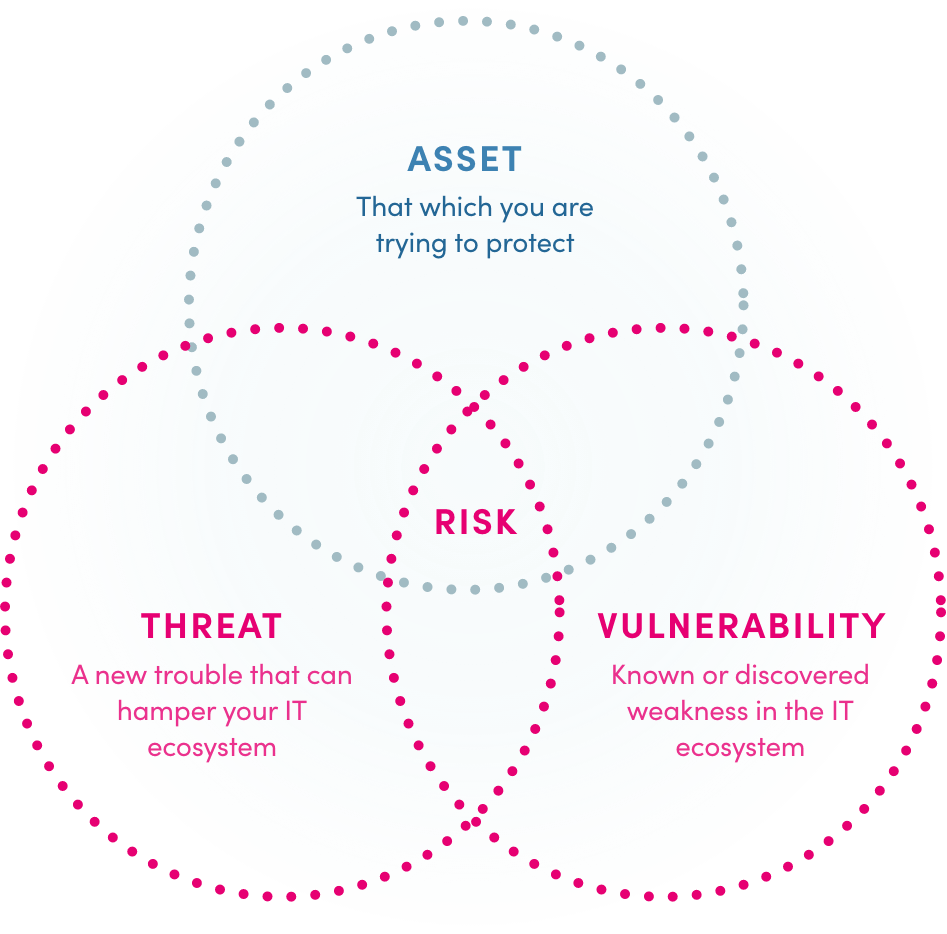

Un panorama de amenazas en evolución.

A menudo, muestran demasiadas alertas, lo que dificulta que el usuario sepa en qué centrarse y, en muchos casos, requieren recursos a tiempo completo para darles soporte. Esto puede resultar caro a cambio de muy poco.

La realidad de la confianza cero.

Afortunadamente, existen alternativas que se adaptan mucho mejor a los entornos modernos y acelerados a los que se enfrentan muchos profesionales de la seguridad. Muchas empresas de ciberseguridad se apresuran a introducir en el mercado sus productos de confianza cero, pero como suele ocurrir en este sector, hay algunas que prometen que su producto "lo puede todo".

Si una empresa de ciberseguridad hace esa afirmación, huya en dirección contraria, ¡pues no existe tal cosa! En su lugar, se necesitan diversas herramientas y servicios para cubrir todos los pilares del enfoque de confianza cero.

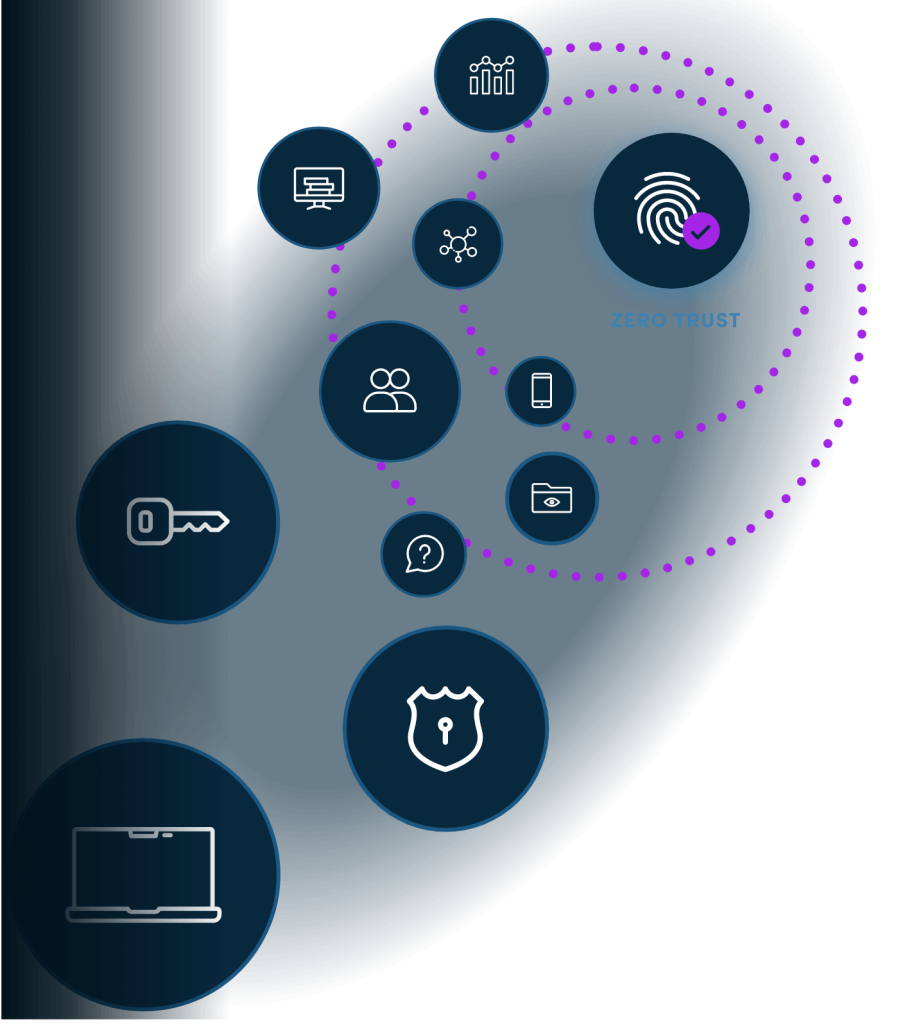

¿Qué es Verimatrix XTD (Extended Threat Defense)?

Verimatrix XTD es una solución de ciberseguridad de código cero que cierra la puerta abierta en la mayoría de los muros de seguridad de las empresas protegiendo las aplicaciones móviles y los dispositivos no gestionados que se conectan a ella.

Cuando los equipos de TI se centran principalmente en la infraestructura de escritorio, pueden olvidarse de cubrir los puntos ciegos de seguridad creados por las aplicaciones móviles y los dispositivos no gestionados conectados a la red corporativa. Los piratas informáticos siempre buscan objetivos fáciles, por lo que se han centrado en los dispositivos no gestionados que a menudo no tienen parches y no están protegidos con contraseñas complejas. Una vez que se conectan a esos dispositivos, pueden penetrar fácilmente en la red.

Con Verimatrix XTD, puede supervisar estas amenazas en el punto final y actuar antes de que los malos pongan en peligro su empresa.

Verimatrix XTD puede ayudar y convertirse en una de las bases para lograr una estrategia global de confianza cero de una empresa o institución financiera, así como ayudar a los CISO y a los estrategas de seguridad a cerrar cualquier brecha de seguridad causada por aplicaciones móviles conectadas y dispositivos no gestionados.

Los pilares que cubre XTD son:

Asumir el incumplimiento y verificar siempre

XTD recopila datos de los dispositivos y los devuelve para que pueda detectar anomalías en una aplicación comprometida o en un dispositivo no gestionado, lo que permite al usuario adoptar un enfoque proactivo detectando las infracciones con mucha antelación.

Acceso justo a tiempo

En función de la situación de riesgo de las aplicaciones conectadas y los dispositivos no gestionados de una organización, XTD puede proporcionar información y señales a los servicios back-end para que un administrador pueda permitir o denegar el acceso o una transacción en curso. XTD también puede guiar los servicios back-end para proporcionar acceso restringido/limitado/completo a los recursos corporativos.

Defensa en profundidad

Basándose en el estado de riesgo de seguridad del dispositivo, XTD aconseja a los servicios financieros/de atención al cliente que recojan factores adicionales para la autenticación antes de acceder a la red o realizar una transacción financiera. Factores como algo que sabes, algo que eres y algo que tienes.

Minimizar el radio de la explosión

XTD puede ayudar a prevenir el movimiento lateral de la red y la cadena de muerte del ataque mediante el cierre de un dispositivo comprometido o vulnerable con suficiente antelación, minimizar el radio de explosión de un ataque.

Menor privilegio

XTD puede ayudar a un administrador a determinar si debe conceder el acceso con menos privilegios o el acceso con más privilegios a la red o a un recurso específico. XTD puede ayudar a los servicios backend a aplicar políticas estrictas de IAM/red durante el acceso justo a tiempo.

Hable con nosotros

¿Está listo para desplegar una potente protección en sus aplicaciones? Envíe el formulario y un representante de Verimatrix se pondrá en contacto con usted para programar una demostración del producto, explicarle nuestros precios e iniciarle en una prueba gratuita.

Con Verimatrix XTD puedes:

- Aplicaciones móviles blindadas en cuestión de minutos

- Fácil integración en sus flujos de trabajo de desarrollo

- Gestionar eficazmente los riesgos y cumplir las obligaciones de conformidad